Únase a nosotros el 30 de abril: Presentación de la prueba CT de Parasoft C/C++ para pruebas continuas y excelencia en el cumplimiento | Regístrese ahora

Saltar a la sección

Facilite el cumplimiento de DISA ASD STIG con los estándares nativos SAST

Proteger las aplicaciones empresariales utilizadas por el Departamento de Defensa es fundamental para su misión, pero la seguridad de las aplicaciones a esta escala puede ser desalentadora. Vea cómo la herramienta SAST de Parasoft puede hacer que esto sea menos complicado.

Saltar a la sección

Saltar a la sección

¿Qué es DISA ASD STIG?

La Agencia de Sistemas de Información de Defensa (DISA), Seguridad y Desarrollo de Aplicaciones (ASD) y las Guías de Implementación Técnica de Seguridad (STIG) son un conjunto de pautas para proteger las aplicaciones empresariales y de escritorio utilizadas por el Departamento de Defensa. Las directrices cubren específicamente el desarrollo de aplicaciones internas.

DISA STIG para seguridad y desarrollo de aplicaciones (DISA ASD STIG) puede resultar intimidante. Con casi 300 elementos para verificar, es posible que se pregunte cómo cumplirá alguna vez, y mucho menos por dónde empezar. Pero con el enfoque correcto, usar STIG para proteger sus aplicaciones no tiene por qué ser demasiado difícil.

Requisitos para Lograr el Cumplimiento de DISA ASD STIG

Lograr el cumplimiento de las directrices DISA ASD STIG requiere evidencia, generalmente en forma de documentación, que satisfaga a los auditores. Esta publicación analiza cómo Pruebas de seguridad de aplicaciones estáticas de Parasoft (SAST) pueden ayudar a lograr el cumplimiento de una manera eficiente, menos riesgosa y rentable. Para lograrlo, se recomiendan métodos tanto de detección como de prevención.

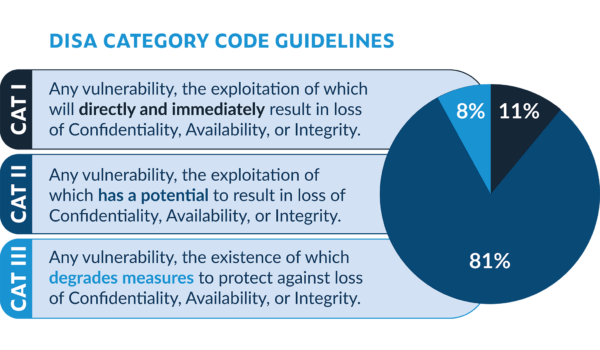

- Escaneo de aplicaciones con herramientas de análisis estático para garantizar que las vulnerabilidades se detecten y reparen en la aplicación. DISA-ASD-STIG tiene pautas específicas sobre qué clases de vulnerabilidades detectar y remediar.

- Cumplimiento de turno a la izquierda con procesos preventivos, que elimina las malas prácticas de codificación que generan vulnerabilidades. Esta franja más amplia de detección incluye el escaneo de aplicaciones y la aplicación de estándares de codificación de la industria, como OWASP Top 10 y SEI CERT C/C++. También incluye pautas como la eliminación de "olores de código", que son malas prácticas conocidas por ser la causa principal de las vulnerabilidades del software.

¿Cómo se evalúa el cumplimiento de DISA ASD STIG?

El cumplimiento de las directrices se evalúa con la documentación del producto y del proceso, así como con la observación y verificación de la funcionalidad.

2.1.2 Funcionalidad

Al revisar una aplicación, se deben evaluar los aspectos de la funcionalidad de la aplicación para garantizar que existan los controles apropiados para proteger la aplicación y la aplicación.

datos. Los elementos a considerar incluyen el tipo de datos procesados por la aplicación, como datos clasificados, no clasificados y divulgables públicamente o información de identificación personal (PII). Las conexiones de red de la aplicación, los controles de acceso a la red, los puntos de entrada/salida de datos, los mecanismos de autenticación de la aplicación, los controles de acceso a la aplicación y los mecanismos de auditoría de la aplicación. Estos elementos variarán según la arquitectura de la aplicación, el diseño y los requisitos de protección de datos. —Descripción general de STIG del TEA, V4R9

En otras palabras, STIG requiere evidencia de diseño e implementación seguros a través de la documentación, verificación y validación de todos los aspectos del ciclo de vida del desarrollo de software, incluida la implementación y la operación. Estas pautas se aplican a lo largo de la vida útil del producto, incluida la configuración, el mantenimiento y el final de la vida útil.

DISA ASD STIG requiere el uso de escáneres de código de aplicación (Descripción general, Sección 4.1) "... una herramienta automatizada que analiza el código fuente de la aplicación en busca de fallas de seguridad, código malicioso y puertas traseras". En una terminología más común, se trata de pruebas de seguridad de aplicaciones estáticas (SAST) implementadas a través del análisis de código estático y “deben utilizarse siempre que sea posible. Particularmente en el entorno de desarrollo donde el código que se ha identificado como que requiere corrección puede abordarse antes del lanzamiento”.

Cómo abordar el cumplimiento de DISA ASD STIG para el desarrollo de software

¿Cuál es el papel de las herramientas SAST en el cumplimiento de STIG de DISA ASD?

La versión 3.x de DISA ASD STIG requería la uso de análisis de código estático junto con pautas específicas de análisis estático para verificar. Sin embargo, este no es el caso con la versión 5, lanzamiento 1.

V5.R1 utiliza el término "análisis de aplicaciones", que equivale al análisis de código estático y tecnologías relacionadas, como el análisis de composición de software. Además del requisito general para la evaluación de vulnerabilidades a través del análisis de código estático, existen requisitos para:

- Los 10 mejores de OWASP (V-69513)

- Desbordamientos (V-70277)

- Condiciones de carrera (V-70185)

- Manejo de errores (V-70391)

En la superficie, esto parece un pequeño conjunto de vulnerabilidades. Sin embargo, se traduce en muchas debilidades de software relacionadas. Por ejemplo, el OWASP Top 10 se convierte en más de 50 CWE, cada uno de los cuales tiene múltiples debilidades relacionadas.

Si bien este es el conjunto mínimo de vulnerabilidades específicas para el cumplimiento, es prudente considerar una franja más amplia de vulnerabilidades para detectar. Esto agiliza la auditoría STIG al detectar el código inseguro antes de que ocurran las vulnerabilidades.

Aproveche la automatización y un enfoque de cambio a la izquierda para el cumplimiento de DISA ASD STIG

Para facilitar el cumplimiento de DISA ASD STIG, Parasoft recomienda aprovechar la automatización donde tenga más sentido y utilizar técnicas preventivas para evitar vulnerabilidades.

Es más costoso y lleva más tiempo detectar y corregir vulnerabilidades cuando el software está casi completo que durante el desarrollo. Por esta razón, el enfoque de Parasoft es dejar que la evaluación, la detección y la reparación de vulnerabilidades ocurran antes en el ciclo de vida.

Los desarrolladores están menos preocupados por el alcance más amplio de los requisitos STIG de DISA ASD. Sin embargo, hay pasos críticos que pueden tomar para hacer la vida más fácil y reducir la carga de trabajo de back-end durante las auditorías. Un enfoque preventivo de cambio a la izquierda que hace uso de la automatización es la clave para los desarrolladores.

Shift Left Testing con análisis de código

Uso de análisis estático desde el comienzo del desarrollo evita que las vulnerabilidades se abran paso en el software en primer lugar. También es una buena manera de evaluar la calidad y la seguridad del código fuente heredado o de terceros.

Active Code Smells & Preventive Standards Checkers para endurecer el código

Más allá de la detección directa de errores y vulnerabilidades, es importante evitar estilos de codificación deficientes que pueden terminar siendo un problema más adelante. Estos se basan en la trabajo realizado por Kent Beck y Martin Fowler que describe las áreas problemáticas potenciales en un código mal diseñado, como la duplicación o funciones/métodos que son demasiado grandes y complejos, como áreas donde es probable que se manifiesten errores y vulnerabilidades.

Utilice una herramienta con compatibilidad con estándares nativos

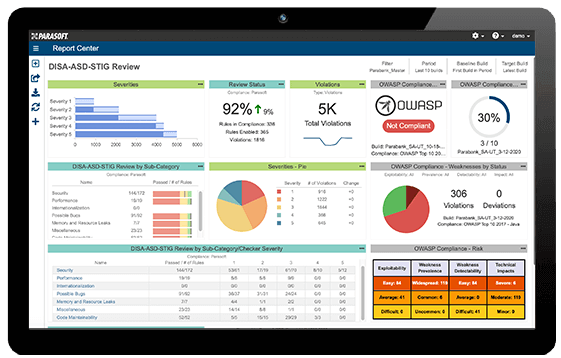

DISA ASD STIG requiere específicamente escanear ciertos tipos de vulnerabilidades, que los desarrolladores hacen usando un herramienta avanzada de análisis estático que recopila y analiza los resultados para informes y auditorías posteriores. Parasoft proporciona comprobadores SAST que funcionan en un formato estándar nativo, utilizando nombres y niveles de gravedad definidos por DISA ASD STIG. Esto evita tediosos ejercicios de mapeo para conectar vulnerabilidades a requisitos en STIG.

El análisis estático de Parasoft tiene soporte listo para usar para DISA-ASD-STIG y OWASP Top 10, así como soporte listo para usar para otros estándares de seguridad comunes como CWE y CERT, a través de configuraciones preconfiguradas y web específicas. informes del tablero para C, C++, C#, Java y VB.NET.

Cómo elegir una herramienta de análisis estático moderna

Los informes DISA ASD STIG en las herramientas de Parasoft proporcionan un marco de cumplimiento totalmente auditable para los proyectos. Estos informes están integrados en un tablero nativo de estándares. La configuración de prueba, que está disponible en las versiones 2022.1 de las soluciones de prueba de software automatizadas C/C++test, dotTEST y Jtest, facilita la incorporación y demostración automáticas de la conformidad en los informes y prueba el cumplimiento durante una auditoría, lo que ahorra tiempo, mano de obra, y costos La configuración nativa también cubre una amplia gama de problemas de seguridad para mejorar la preparación del software para la parte funcional de la auditoría.

Resumen

DISA ASD STIG presenta un conjunto bastante abrumador de requisitos para asegurar el software para las aplicaciones del Departamento de Defensa. Existen varios métodos para demostrar el cumplimiento de las reglas descritas en STIG, generalmente a través de auditorías de documentación, informes y esfuerzo manual para usar una aplicación y verificar sus registros. Hay oportunidades para la automatización en áreas clave descritas en STIG, como el escaneo de códigos de aplicaciones. Una solución SAST nativa de estándares agiliza el cumplimiento con la visibilidad proporcionada por verificadores nativos de estándares y configuraciones de formato DISA ASD STIG dedicadas.

Un enfoque pragmático que enfatiza las técnicas preventivas que eliminan las vulnerabilidades al principio del ciclo de vida del proyecto funciona mejor. Las herramientas SAST de Parasoft brindan detección temprana de vulnerabilidades y hacen cumplir el estilo y la calidad del código para evitar prácticas de seguridad deficientes lo antes posible.