Únase a nosotros el 30 de abril: Presentación de la prueba CT de Parasoft C/C++ para pruebas continuas y excelencia en el cumplimiento | Regístrese ahora

Saltar a la sección

Exposición de datos confidenciales OWASP en 2024: la guía completa

Open Web Application Security Project (OWASP) ha ayudado a brindar respuestas a problemas críticos de TI a través de capacitación y foros. Lea para encontrar las respuestas a las 10 preguntas más importantes de OWASP y la seguridad de las aplicaciones web.

Saltar a la sección

Saltar a la sección

Profundicemos en las respuestas a presionar OWASP Top 10 y preguntas de seguridad de aplicaciones web.

- ¿Qué es la exposición de datos confidenciales?

- ¿Cuál es un buen punto de partida para la seguridad de las aplicaciones web?

- ¿Qué es OWASP?

- ¿Cuáles son los 10 ataques principales de OWASP y qué vulnerabilidades forman parte del Top 10 de OWASP en la actualidad?

En el desarrollo de software, las pruebas de debilidades del software que exponen vulnerabilidades de seguridad son una rutina. Sin embargo, la seguridad de las aplicaciones web se ha vuelto más compleja debido al creciente uso de interfaces de programación de aplicaciones (API) que aumentan la superficie de ataque para las aplicaciones. Los equipos de DevSecOps, AppSec y desarrollo de aplicaciones ahora están buscando prácticas para mitigar los riesgos de seguridad, reducir la superficie de ataque y prevenir la exposición de datos causada por las vulnerabilidades de las aplicaciones web.

Ha habido una avalancha de ataques de aplicaciones web en las organizaciones y está aumentando constantemente. Se sabe que las aplicaciones web utilizan dependencias vulnerables de terceros. La accesibilidad y el alcance de estos componentes vulnerables tienen dependencias de software que crean riesgos de seguridad y exponen las superficies de ataque en las aplicaciones web. Facilita a los atacantes crear interrupciones graves, robar o manipular información personal, como datos de tarjetas de crédito, causar una denegación de servicio o simplemente retener los datos para obtener un rescate. Desafortunadamente, ninguna empresa, grande o pequeña, obtiene un pase cuando se trata de estos desafíos de ciberseguridad.

Los atacantes buscan vulnerabilidades y las utilizan para comprometer la seguridad de la aplicación. Las vulnerabilidades de las aplicaciones web pueden ser debilidades de software en el código de la aplicación o problemas de configuración incorrecta en aplicaciones basadas en web. Estas vulnerabilidades pueden ser el resultado de:

- Sin entradas de formulario de validación o desinfección

- Servidores web mal configurados

- Defectos en el diseño de la aplicación

- Mecanismos de autenticación mal implementados y diseñados

- Interfaces de programación de aplicaciones (API)

Los ataques a aplicaciones web son uno de los vectores de ataque más frecuentes para incidentes de ciberseguridad y violaciones de datos, como se indica en Informe de investigación de violación de datos de Verizon de 2021 (DBIR). Requieren estrategias sólidas de prevención y corrección, como parches y modelado de amenazas, para mitigarlas.

¿Qué es la exposición de datos confidenciales?

Aunque parezca obvio, los datos sensibles hoy representan una parte importante de la información que compartimos online. Exposición significa que la información de identificación personal (PII) está disponible para los atacantes que pueden utilizarla con fines de lucro, fraude o robo de identidad. La PII incluye nombres, direcciones, direcciones de correo electrónico, números de teléfono e incluso datos más críticos, como números de seguro social e información de cuentas bancarias y de tarjetas de crédito. Mientras tanto, los datos comerciales confidenciales pueden exponer secretos comerciales o planes comerciales.

La exposición de datos confidenciales, como se describe en OWASP Top Ten, es una vulnerabilidad de seguridad en la que una aplicación revela inadvertidamente información confidencial o sensible, como datos personales de usuario, registros financieros o credenciales de inicio de sesión, a personas o sistemas no autorizados. Esta exposición puede ocurrir debido a medidas inadecuadas de protección de datos, cifrado débil o controles de acceso inadecuados, lo que podría provocar violaciones de datos y comprometer la privacidad y seguridad del usuario.

¿Cuál es un buen punto de partida para la seguridad de las aplicaciones web?

El Proyecto Abierto de Seguridad de Aplicaciones Web (OWASP) está promoviendo las prácticas de seguridad de aplicaciones (AppSec) a nivel mundial a través de la participación, la capacitación y la concientización de la comunidad. OWASP Top 10 es el estándar de referencia para organizaciones que protegen proactivamente aplicaciones web de amenazas de seguridad para reducir riesgos. La validación de cumplimiento de OWASP Top 10 es un buen primer paso cuando se intenta cambiar y mejorar la cultura de desarrollo de software en su organización debido a la educación y concientización que OWASP brinda sobre las amenazas a las aplicaciones y las cosas que pueden salir mal si no se siguen buenas prácticas de codificación y seguridad de las aplicaciones. .

Otro recurso para mejorar la seguridad de las aplicaciones web es el sistema Common Vulnerabilities and Exposures (CVE) que proporciona una referencia a las vulnerabilidades y exposiciones de seguridad de la información conocidas. Permite a todos realizar un seguimiento de las vulnerabilidades conocidas públicamente y proporciona telemetría sobre exploits del mundo real que se pueden codificar en prácticas de desarrollo de software y actividades de modelado de amenazas para crear seguridad.

El escaneo o las pruebas de aplicaciones web (como SAST, DAST, IAST, SCA) son una buena base para los equipos de seguridad. Un firewall de aplicaciones web (WAF) es otra herramienta para filtrar, monitorear y bloquear los ataques de aplicaciones web identificados en OWASP Top 10.

¿Qué es OWASP?

OWASP es una organización internacional sin fines de lucro dedicada a mejorar la seguridad de las aplicaciones web. Su importancia radica en su papel como líder en seguridad de aplicaciones web logrado a través de recursos, herramientas y pautas para identificar y mitigar vulnerabilidades de seguridad. OWASP ayuda a que la web sea más segura creando conciencia y facilitando las mejores prácticas.

Los 10 principales riesgos de seguridad de las aplicaciones web de OWASP

El OWASP Top 10 es una lista de las vulnerabilidades más conocidas y los riesgos de seguridad peligrosos para las aplicaciones web. Se actualiza periódicamente para mantenerse a la vanguardia de las amenazas crecientes y en evolución. Los desarrolladores reconocen ampliamente la lista OWASP Top Ten como guía para la seguridad de las aplicaciones web.

¿Cuáles son los 10 principales ataques de OWASP y qué vulnerabilidades forman parte del top 10 de OWASP en la actualidad?

OWASP proporciona documentación para la lista de los 10 principales, con un sitio web dedicado a cada vulnerabilidad, que describe las amenazas, los riesgos y las estrategias de mitigación. El sitio describe qué es cada vulnerabilidad y proporciona una puntuación de riesgo, que se utiliza para ayudar a priorizar y clasificar las posibles vulnerabilidades.

Las siguientes vulnerabilidades A1-A10 comprenden el OWASP Top 10, actualizado por última vez en 2021.

1. A01:2021—Control de acceso roto

Encabezando la lista como el riesgo de seguridad de aplicaciones web más grave, el control de acceso roto tenía 34 CWE asignados. Eso es más que ocurrencias en aplicaciones que en cualquier otra categoría. El modelo de control de acceso de una aplicación web está estrechamente relacionado con el contenido y las funciones que proporciona el sitio. Si no está configurado correctamente, los piratas informáticos pueden obtener acceso a archivos confidenciales y desfigurar el sitio.

2. A02:2021—Fallos criptográficos

El software criptoanalítico implica diferentes programas de software que se utilizan para descifrar cifrados. Formalmente llamada Exposición de datos confidenciales, una falla criptográfica significa que la información que se supone que está protegida de fuentes no confiables ha sido revelada a los atacantes. Los piratas informáticos pueden acceder a información como los datos del procesador de tarjetas de crédito o cualquier otra credencial de autenticación.

3. A03:2021—Inyección

Cuando un atacante utiliza código SQL malicioso para manipular una base de datos backend, de modo que revela información confidencial, se denomina ataque de inyección. Los fallos de inyección, como NoSQL, OS, LDAP y inyección SQL, se producen cuando se envían datos que no son de confianza a un intérprete como parte de un comando o consulta.

Los ataques de Cross-Site Scripting (XSS) son otro tipo de inyección. Los scripts maliciosos se inyectan en sitios web de confianza y benignos que pueden reescribir el contenido de la página HTML.

La falsificación de solicitud del lado del servidor (SSRF) es un tipo de ataque que puede ocurrir cuando un pirata informático no solo puede ver listas no autorizadas, eliminar tablas y tener acceso administrativo no autorizado, sino también realizar la ejecución remota de código desde el servidor back-end de una aplicación web vulnerable. .

4. A04:2021—Diseño inseguro

Esta es una nueva categoría para 2021 y la atención se centra en los riesgos relacionados con las fallas de diseño. Se necesitan más modelos de amenazas, patrones y principios de diseño seguros y arquitecturas de referencia para protegerse contra diseños inseguros para páginas web.

Esta es una adición importante porque los desarrolladores deben ser conscientes de cómo el diseño y los conceptos arquitectónicos deben configurarse e implementarse correctamente en el código. La implementación incorrecta de conceptos de diseño y arquitectura en el código puede crear vulnerabilidades de seguridad.

5. A05:2021—Mal configuración de seguridad

Los ataques de entidades externas XML se han incorporado a una configuración incorrecta de seguridad este año. Es una amenaza creciente debido a más cambios en las configuraciones de software.

6. A06:2021—Componentes vulnerables y obsoletos

Anteriormente titulada Uso de componentes con vulnerabilidades conocidas, esta categoría representa un problema conocido que los expertos de OWASP han descubierto que muchos continúan luchando para probar la evaluación de riesgos.

Muchos problemas de seguridad se han atribuido a componentes de software de terceros obsoletos. A esto se suma la creciente preocupación de que el tiempo para explotar se está reduciendo y las organizaciones no están parchando o remediando las vulnerabilidades con la suficiente rapidez.

7. A07:2021—Fallos de identificación y autenticación

Las vulnerabilidades de autenticación como categoría han caído desde la segunda posición entre las diez primeras porque la mayor disponibilidad de marcos estandarizados parece estar ayudando. Anteriormente se denominaba vulnerabilidad de autenticación rota porque puede provocar una denegación de servicio cuando las cuentas de usuario no pueden autenticarse. La autenticación multifactor no se implementa en la mayoría de los casos. Ahora incluye CWE que están más relacionados con fallas de identificación.

8. A08:2021—Fallos de integridad de datos y software

Como nueva categoría para 2021, se centra en hacer suposiciones relacionadas con actualizaciones de software, datos críticos y canalizaciones de CI / CD sin verificar la integridad. A8: 2017 — La deserialización insegura ahora es parte de esta categoría más amplia.

Las crecientes preocupaciones sobre los ataques recientes asociados con la violación de SolarWinds y la seguridad del entorno de construcción aumentan la importancia de esta amenaza. La integridad del software ha sido mencionada específicamente en la Orden Ejecutiva sobre Ciberseguridad, sección 4.

9. A09: 2021 — Fallos de seguimiento y registro de seguridad (anteriormente A10 OWASP Top 10 2017)

Esta categoría se ha ampliado para incluir más tipos de fallas que pueden afectar directamente a la visibilidad, las alertas de incidentes y la ciencia forense.

10. A10:2021—Falsificación de solicitudes del lado del servidor

Los datos muestran que hay una tasa de incidencia baja para esta categoría que se acaba de agregar al Top 10.

Cumplimiento de OWASP con SAST

Debido a que los ataques cibernéticos aparecen constantemente en las noticias, no puede darse el lujo de que sus aplicaciones web sean víctimas de atacantes debido a vulnerabilidades de seguridad que pueden evitarse. Las pruebas de seguridad de aplicaciones estáticas (SAST), o análisis de código estático, le permiten a su organización realizar pruebas y análisis automatizados del código fuente de su aplicación web.

SAST es el proceso de analizar el código para verificar las debilidades del software que podrían exponer las vulnerabilidades de seguridad en las aplicaciones web. Las herramientas SAST no necesitan una aplicación en ejecución para realizar un análisis. SAST puede analizar el código en tiempo real para informarle sobre las 10 infracciones principales de OWASP más temprano que tarde.

Una buena práctica para reducir las vulnerabilidades de seguridad es incorporar la guía de OWASP Top 10 en sus actividades de desarrollo de software desde el principio y usar pruebas de seguridad de aplicaciones estáticas para validar el cumplimiento. Al incorporar pruebas de seguridad de aplicaciones estáticas en las primeras etapas del proceso de desarrollo, puede identificar las debilidades de seguridad y cualquier vulnerabilidad de la aplicación, cuando son las más fáciles y menos costosas de solucionar y, al mismo tiempo, cumple con los requisitos de cumplimiento de seguridad.

Lidiar con el resultado de las herramientas de seguridad puede resultar abrumador, por lo que querrá buscar herramientas SAST automatizadas que incorporen algunos modelos de riesgo de la industria de la seguridad. OWASP es un buen lugar para comenzar porque aborda los problemas y vulnerabilidades más importantes. Puedes mejorar eso una vez que tu equipo sienta que lo tiene bajo control. Los estándares de codificación segura ampliados que se enumeran en la siguiente tabla lo ayudarán a ampliar su seguridad y lo prepararán para el éxito futuro.

Estándares de codificación segura

Los siguientes son estándares comunes de codificación segura que las organizaciones pueden adaptar y adoptar para mejorar su postura de seguridad y prevenir muchas de las debilidades del software que conducen a vulnerabilidades de seguridad.

1. CERT (Equipo de respuesta a emergencias informáticas)

Directrices para varios lenguajes para ayudar a los desarrolladores a evitar errores durante la codificación y la implementación, y también a detectar errores de bajo nivel en el diseño.

2. Los diez mejores de OWASP

Los desarrolladores de software y aplicaciones web utilizan estos estándares para identificar y remediar riesgos de alta seguridad en aplicaciones web.

3. CWE (enumeración de debilidades comunes)

Este es un sistema de categorías que ayuda a los desarrolladores a identificar vulnerabilidades y debilidades en el software y les ayuda a comprender las fallas del software. Los desarrolladores también utilizan el sistema para desarrollar herramientas para corregir y prevenir fallas.

4. Seguridad y desarrollo de aplicaciones DISA STIGS

Ayuda a gerentes, diseñadores, desarrolladores y administradores de sistemas a desarrollar y mantener controles de seguridad en aplicaciones y desarrollo de aplicaciones.

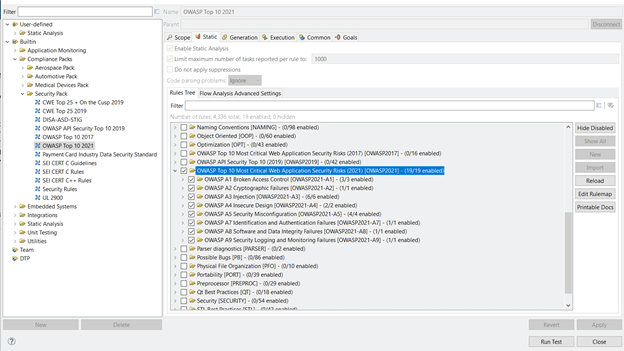

Las soluciones SAST automatizadas como Parasoft ofrecen un paquete de cumplimiento actualizado según las actualizaciones de OWASP. Las nuevas reglas se convierten en correctores para ayudar a los desarrolladores a aplicar las nuevas prácticas de codificación segura, como se muestra en la imagen a continuación, para lenguajes de programación populares como Java, C / C ++, .NET, Pitón). Esto ayuda a guiar a los desarrolladores al eliminar los diez principales riesgos que ha identificado OWASP. Además, una característica como la priorización automatizada que aprovecha AI/ML puede eliminar las conjeturas de la clasificación manual.

Soporte de Parasoft Checker/Rulers para OWASP Top 10

La siguiente imagen muestra la compatibilidad con las fichas/reglas de Parasoft para la última versión de OWASP Top 10 2021.

Los 10 principales riesgos de seguridad de las API de OWASP

Las 10 mejores API de OWASP los riesgos de seguridad es una lista de problemas de seguridad comunes relacionados específicamente con las API (interfaces de programación de aplicaciones) en aplicaciones web. Estas vulnerabilidades a menudo se aprovechan para comprometer la integridad de los datos y del sistema cuando se trata de API.

La principal diferencia entre las vulnerabilidades OWASP Top 10 y OWASP Top 10 API es un enfoque en el uso de API, que pueden exponer datos o funcionalidades, y prevalecen en las aplicaciones web y móviles modernas. La razón del énfasis separado en las API por parte de OWASP es el hecho de que las API constituyen la mayoría de los ataques a la seguridad en la nube. De acuerdo con la Informe sobre el panorama de amenazas en la nube de IBM Security X-Force 2021, dos tercios de los incidentes de seguridad en la nube el año pasado involucraron API configuradas incorrectamente. Sin embargo, las debilidades subyacentes del software están alineadas con las de las aplicaciones web. Desde la perspectiva de las herramientas SAST y DAST, los problemas detectados son similares aunque el mapeo cambiará.

SAST contra DAST

Otra arma en su caja de herramientas de seguridad de aplicaciones web son las pruebas de seguridad de aplicaciones dinámicas (DAST). Con DAST, los ataques maliciosos y otros comportamientos externos se estimulan mediante la búsqueda de formas de explotar las vulnerabilidades de seguridad durante el tiempo de ejecución o las pruebas de caja negra.

Entonces, mientras SAST analiza cada línea de código sin ejecutar la aplicación, con DAST deberá ejecutar la aplicación antes de que pueda comenzar a buscar vulnerabilidades, que es tan pronto como tenga el software en ejecución.

decidir sobre análisis de código estático y dinámico para su organización depende de muchas variables. Lea nuestra publicación de blog sobre SAST donde hay una excelente comparación de las dos herramientas.