Únase a nosotros el 30 de abril: Presentación de la prueba CT de Parasoft C/C++ para pruebas continuas y excelencia en el cumplimiento | Regístrese ahora

Pruebas de seguridad de API: identificación de riesgos de seguridad de API

Las pruebas de seguridad de API ayudan a mitigar los problemas de seguridad de aplicaciones web, dispositivos de IoT y otros puntos finales. Los equipos pueden utilizar pruebas de seguridad de API para comprender comportamientos e interacciones de API complejos para identificar vulnerabilidades que podrían exponer datos confidenciales.

Pruebas de seguridad API

¿Qué son las pruebas de seguridad API?

La prueba de seguridad de API es el proceso de usar pruebas de seguridad de aplicaciones dinámicas (DAST) y técnicas de fuzzing de verbos para identificar configuraciones erróneas de seguridad y vulnerabilidades en una interfaz de programación de aplicaciones (API). El objetivo es garantizar que las API cumplan con la política y las mejores prácticas de la organización.

En el mundo actual, las API son la parte central de muchas aplicaciones que impulsan Internet y desempeñan un papel clave en la entrega de funcionalidades, funciones comerciales y servicios.

Las pruebas de seguridad de API ayudan a identificar dónde una API difiere de las especificaciones de API publicadas. Por ejemplo, ¿el extremo de la API responde a las solicitudes HTTP correctas? Esto ayuda a validar la exactitud de las API e identificar discrepancias en las especificaciones de API publicadas.

Asegurarse de que las API se adhieran a las especificaciones publicadas y estén protegidas contra entradas y ataques maliciosos es fundamental para reducir los riesgos generales de seguridad de una organización. Naturalmente, las pruebas de seguridad de las API se centran mucho en eliminar las vulnerabilidades de las API para mejorar la postura general de seguridad de las aplicaciones antes de que las API se implementen en los entornos de producción.

Aprendamos más sobre Mejores prácticas de API, desafíosy características clave de las pruebas de seguridad de API. Automatice la seguridad de su aplicación y las pruebas de seguridad de la API con Parasoft SOAtest para detectar y prevenir vulnerabilidades que pueden resultar en infracciones de seguridad cibernética.

¿Quiere descubrir un nuevo enfoque para las pruebas integrales de seguridad de API? Consulte nuestra valiosa guía.

Beneficios de las pruebas de seguridad API

Las pruebas de seguridad para las API o las interfaces de programación de aplicaciones funcionan mejor cuando los evaluadores incorporan la seguridad como parte de las pruebas funcionales de control de calidad. Los probadores pueden ejecutar pruebas manuales y pruebas automatizadas para aplicar las mejores prácticas de seguridad, como el control de acceso con autenticación y autorización adecuadas, que todas las API deben cumplir para pasar los escaneos de seguridad.

Los probadores pueden obtener los siguientes beneficios en la solución de prueba de seguridad API de Parasoft.

- Identifique las configuraciones de métodos de servicio de API que faltan.

- Cumplimiento de seguridad y análisis de informes que brindan conocimiento en tiempo real de las amenazas asociadas con sus API.

- OWASP API Security Top 10 cobertura para ayudar a los evaluadores a comprender riesgos de seguridad y amenazas a las API.

- Identifique y detecte proactivamente los problemas de seguridad del software en las API antes de que se implementen en entornos de producción.

- Transforme las pruebas de seguridad de API en pruebas funcionales para reducir el costo asociado con la búsqueda de problemas de seguridad de API más adelante en el proceso de prueba.

- Los equipos de control de calidad pueden realizar pruebas de seguridad sin ser expertos en seguridad.

- Soporte para múltiples formatos OpenAPI como XML, JSON y YAML.

Automatice las pruebas de seguridad de la API en la canalización de DevSecOps para obtener comentarios continuos sobre los problemas de seguridad de la API. Estos beneficios ayudan a los equipos de prueba a mejorar sus esfuerzos de prueba de DevOps y aumentan la visibilidad de las amenazas que afectan sus API. Al darse cuenta de estos beneficios, las organizaciones obtienen la confianza que necesitan para implementar servicios de API para respaldar las operaciones comerciales.

Tipos de pruebas de seguridad de API

Aprovechar SAST y DAST como parte de las pruebas de seguridad de API es la forma más efectiva de probar problemas de seguridad.

SAST se puede utilizar para detectar problemas de codificación que presenten posibles vulnerabilidades de API. El uso de SAST puede ayudar a los desarrolladores a mejorar la calidad del código y la seguridad de las API, así como garantizar que elementos como la autenticación y la autorización adecuadas se implementen correctamente en el código para fortalecer las API.

DAST se puede utilizar para realizar pruebas de seguridad en sus activos de API activos mediante la ejecución de una prueba activa que simula ataques del mundo real para encontrar posibles vulnerabilidades. Esto incluye la validación de la autenticación y los controles de autorización se implementan correctamente para proteger las API.

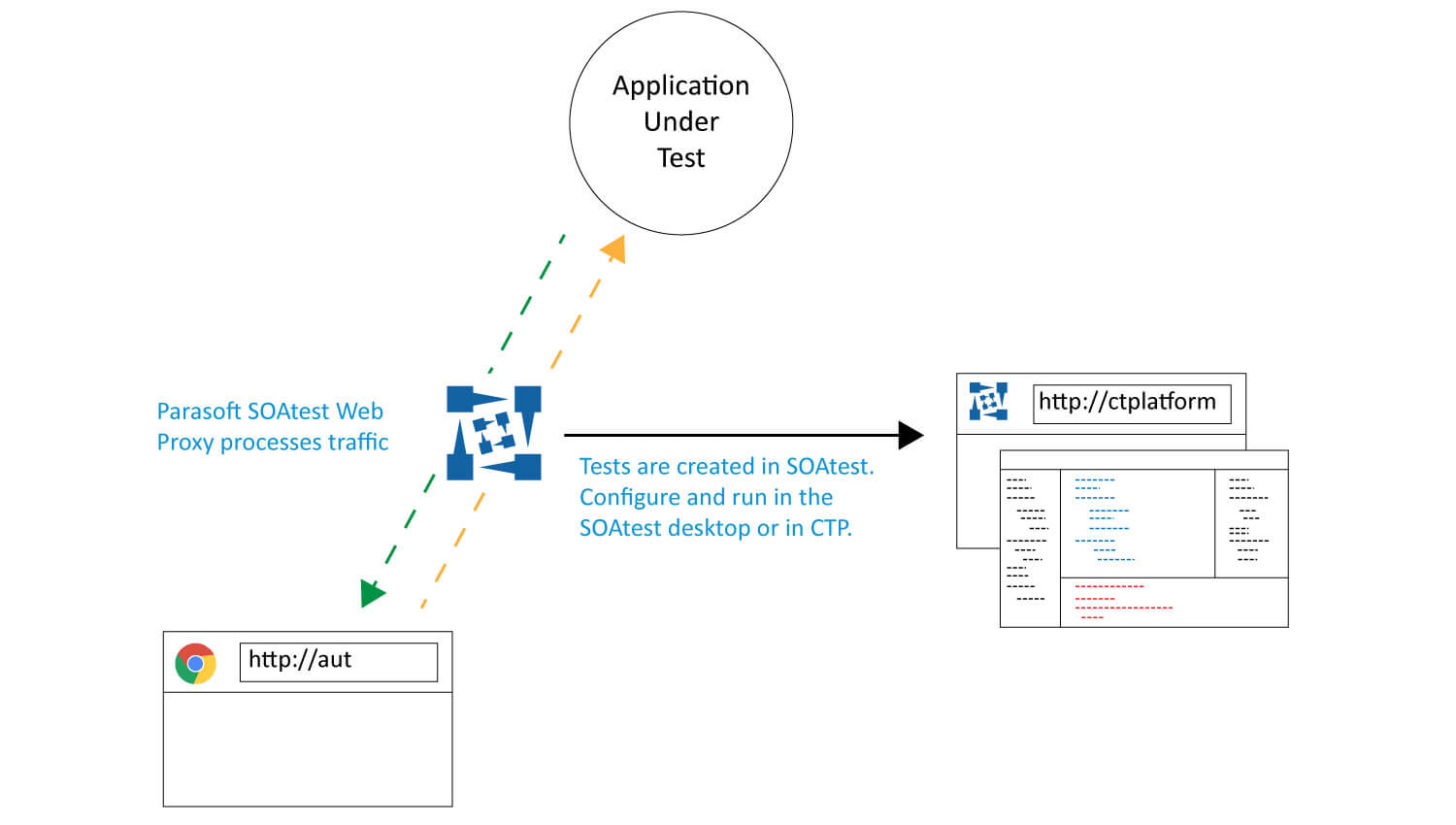

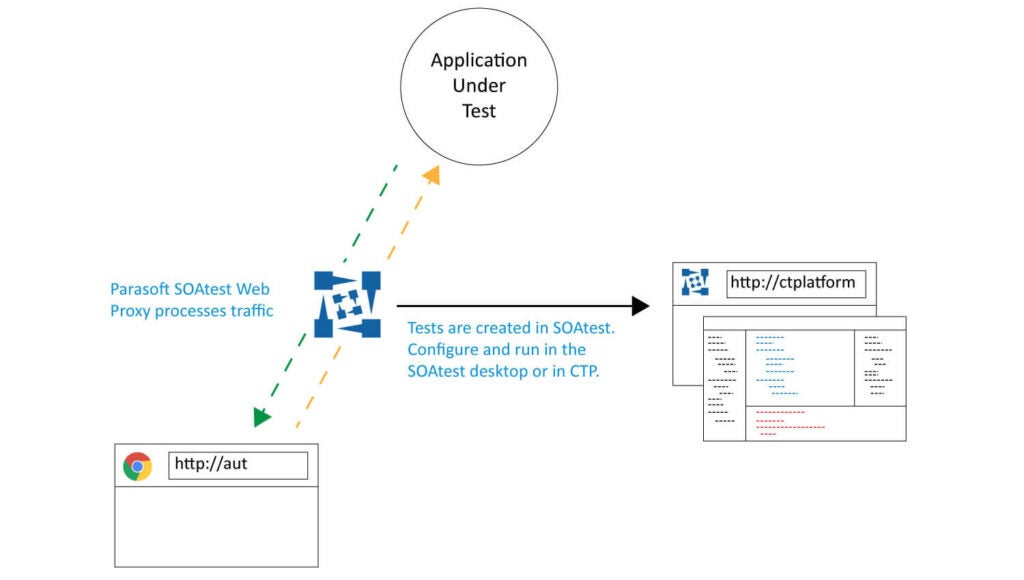

Mientras que las herramientas DAST tradicionales luchan por comprender el comportamiento de la API, Prueba SOA de Parasoft + La integración de DAST puede aprovechar los escenarios de prueba de API existentes para ejecutar pruebas de seguridad como parte de las pruebas funcionales.

Otras capacidades de prueba incluyen, entre otras, las siguientes.

- Pruebas funcionales. Revisa la función de la API frente a situaciones específicas para garantizar los resultados esperados.

- Pruebas de fuzz. automatizado Pruebas que inyectan entradas no válidas, mal formadas o inesperadas contra el software para encontrar vulnerabilidades.

- Fuzzing del verbo. Un subconjunto de pruebas de fuzz que sondea puntos finales REST en un intento de exponer información confidencial incrustada en las API. Verb fuzzing escanea y enumera las API para encontrar debilidades y vulnerabilidades en los servicios HTTP al generar entradas aleatorias a través de métodos HTTP.

Aquí hay solo un par de problemas que estas técnicas de prueba de seguridad de API ayudan a encontrar a las organizaciones. Hay mas.

- Asignación masiva. Se puede abusar de un patrón de registro activo para aplicaciones web para permitir que los usuarios cambien componentes de datos a los que no deberían poder acceder, como contraseñas, estado de administrador o permisos.

- Defectos de inyección. Los usuarios obtienen acceso al comando de shell, la base de datos de backend o el sistema operativo. Los piratas informáticos pueden utilizar esta vulnerabilidad para alterar, leer o eliminar datos.

Mejores prácticas de pruebas de seguridad de API

La visibilidad de sus activos de API es un excelente punto de partida para lograr pruebas de seguridad de API en profundidad. Así es como la solución de prueba de seguridad API de Parasoft ayuda a las organizaciones.

Detectar

Las pruebas de seguridad de API efectivas y completas comienzan con la detección para encontrar posibles errores de seguridad, configuraciones incorrectas y comportamiento anómalo en sus API. Estos problemas se convierten en puntos ciegos que podrían exponer las API a ataques. La detección es importante para ayudar a las organizaciones a encontrar y solucionar los problemas de seguridad al principio de su SDLC.

Comprender

Utilice los resultados de sus informes de API para comprender sus API en términos de su valor para su negocio. Utilice sus datos de cobertura de API para asegurarse de que todos los servicios de API prueben adecuadamente las vulnerabilidades de seguridad. Los probadores de seguridad pueden usar este contexto para comprender mejor cómo las amenazas de seguridad pueden afectar la lógica comercial y el comportamiento de la funcionalidad de la API.

Analizar

Analizar qué cambió y cómo esos cambios afectan sus API es fundamental para desarrollar el conjunto correcto de pruebas de seguridad. Las organizaciones pueden identificar posibles vectores de ataque y exposiciones que deben probarse para detectar vulnerabilidades de seguridad. Las pruebas de seguridad de API deben proporcionar un enfoque continuo para analizar el impacto de los cambios en los recursos de API (autenticación, funciones y parámetros de API, datos) que ayuden a los probadores de seguridad a resolver problemas conocidos en las API para garantizar pruebas de seguridad de API efectivas.

Más información

Lanzar pruebas de seguridad y pruebas de penetración como parte de las pruebas funcionales es la forma ideal de prevenir vulnerabilidades de seguridad y ahorrar en costos de desarrollo. Encontrar y remediar problemas de seguridad en las pruebas funcionales con un enfoque de cambio a la izquierda mejora la calidad y la seguridad que permite a las empresas implementar e implementar sus API con total confianza.

Ejemplos de pruebas de seguridad de API

Las pruebas de seguridad de API están diseñadas para encontrar una amplia gama de amenazas y vulnerabilidades de seguridad, como uso indebido y abuso de API, configuraciones incorrectas de seguridad, autenticación, autorización, registro deficiente y otros problemas relacionados con la autenticación, autorización y datos confidenciales.

Estos tipos de amenazas están documentados en la lista OWASP API Top 10 y sirven como mejores prácticas para proteger y asegurar sus API.

Los ataques de inyección son vectores de ataque ampliamente conocidos que afectan tanto la seguridad de las aplicaciones web nativas como las API. Ocurren cuando se colocan entradas hostiles en una API, como una inyección SQL o una inyección de comando. Estos ataques buscan obtener privilegios para obtener acceso a los datos.

Otros ejemplos incluyen algo así como una prueba de manipulación de parámetros. Esto es cuando alguien cambia los valores de solicitud de API para omitir lo que debería ser información segura. Verificar elementos de API relacionados en una aplicación web o sitio web a través de la consola del navegador es una prueba fácil para saber si una API es segura o no.

El ejemplo más común de una prueba de seguridad de API podría ser el fuzzing de entrada. En esta prueba, alguien ingresa información aleatoria en una API hasta que sucede algo inesperado. Esto puede causar mensajes de error o bloqueos totales, lo que revela vulnerabilidades en una aplicación a atacantes externos. Es importante depurar y solucionar los mensajes de error asociados con las API para comprender los posibles riesgos de seguridad y resolver los problemas asociados con las API.

La siguiente es una lista completa de Las 10 principales amenazas y vulnerabilidades de seguridad de la API de OWASP que las organizaciones deben tener en cuenta al probar sus API.

- Autorización de nivel de objeto roto API1:2019

- API2:2019 Autenticación de usuario rota

- API3:2019 Exposición excesiva de datos

- API4:2019 Falta de recursos y limitación de velocidad

- API5: 2019 Autorización de nivel de función rota

- API6:2019 Asignación masiva

- Configuración incorrecta de seguridad API7:2019

- Inyección API8:2019

- API9:2019 Gestión de activos inadecuada

- API10:2019 Registro y supervisión insuficientes

Vea cómo proteger las aplicaciones con OWASP API Security Top 10 y SAST en nuestro seminario web conjunto con Forrester.

¿Por qué Parasoft?

Parasoft convierte las pruebas de IU manuales y automatizadas en pruebas API automatizadas.

Hay muchas formas de mejorar su flujo de trabajo de desarrollo de software y garantizar API seguras. La automatización es una de las pocas medidas garantizadas que generará beneficios.

Ya sea que se trate de una implementación de canalización de CI/CD, la actualización de las mejores prácticas para las pruebas de seguridad de la API o la reacción a los 10 cambios principales de la API de OWASP, las herramientas de Parasoft ofrecen agilidad, consistencia y versatilidad.

Preguntas frecuentes

Mejore sus pruebas de software con las soluciones de Parasoft.