Únase a nosotros el 30 de abril: Presentación de la prueba CT de Parasoft C/C++ para pruebas continuas y excelencia en el cumplimiento | Regístrese ahora

Saltar a la sección

Agregue análisis estático a su caja de herramientas de pruebas de seguridad

Existen muchas formas y técnicas para detectar vulnerabilidades en su software. Una de las mejores formas es la prueba de seguridad de análisis estático (SAST). Así es como puede implementar SAST en las pruebas de seguridad del software.

Saltar a la sección

Saltar a la sección

Existen varias técnicas para identificar vulnerabilidades en software y sistemas. Las organizaciones inteligentes los mantienen en su "caja de herramientas de seguridad" y utilizan una combinación de herramientas de prueba que incluyen:

- Prueba de seguridad de análisis estático (SAST)

- Prueba de seguridad de análisis dinámico (DAST)

- Análisis de composición de fuentes (SCA)

- Escáneres de vulnerabilidad

- Pruebas de penetración

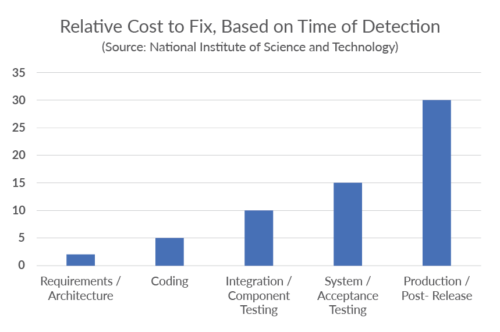

La motivación para mejorar la seguridad a través de herramientas automatizadas es cambiar a la izquierda en el ciclo de vida del desarrollo de software (SDLC) la identificación y corrección de vulnerabilidades lo antes posible. Las correcciones y la remediación se vuelven más complicadas a medida que la aplicación se acerca al lanzamiento. La Figura 1 muestra cómo el costo de corregir las vulnerabilidades aumenta drásticamente a medida que avanza el SDLC.

Para obtener una cobertura en profundidad de la economía de la seguridad del software, consulte El valor comercial del software seguro papel blanco. Esta publicación se centra en el uso de pruebas de seguridad de análisis estático como parte de la práctica de seguridad de una organización.

Pruebas de seguridad estáticas y dinámicas: ¿cuál es la diferencia?

Como sugiere el nombre, la prueba estática significa que se aplica estáticamente. En otras palabras, el análisis se realiza sobre el código fuente, binarios y/o archivos de configuración. Las herramientas estáticas utilizan su comprensión de la semántica de la fuente para deducir errores y vulnerabilidades.

Estos “detectores de errores” se conocen como verificadores o reglas. Si se infringe una regla, se emite una advertencia con información sobre el lugar del código en el que se produjo la infracción y, por lo general, se rastrea la información para localizar la causa raíz.

Las pruebas dinámicas se aplican a las aplicaciones en ejecución. Estas herramientas detectan problemas en la ejecución de aplicaciones y realizan pruebas agregando pequeños fragmentos de código llamados instrumentación para ayudar a determinar la cobertura del código y responder a la pregunta: ¿He realizado suficientes pruebas?

Los errores se informan a medida que se ejecuta la aplicación y, por lo general, brindan información de contexto para que los desarrolladores puedan encontrar y corregir las vulnerabilidades detectadas.

Las principales diferencias entre las herramientas de prueba de seguridad estáticas y dinámicas incluyen lo siguiente.

- Uso en el SDLC. Las herramientas estáticas como SAST se usan al principio del desarrollo y se pueden aplicar al código tal como lo escriben los desarrolladores. No se requiere una aplicación en ejecución para obtener resultados significativos de las herramientas SAST. Esta detección temprana es muy útil para reducir el impacto de las vulnerabilidades más adelante en el desarrollo y las pruebas. Las herramientas SAST también se utilizan para hacer cumplir las pautas de codificación segura, lo que ayuda a prevenir vulnerabilidades en primer lugar.

Las herramientas dinámicas como las herramientas DAST solo se pueden aplicar a aplicaciones en ejecución y, por lo tanto, vienen más adelante en el desarrollo. Sin embargo, con las canalizaciones de CI/CD modernas, las aplicaciones en ejecución están disponibles antes y con más frecuencia que antes, lo que hace que las herramientas DAST sean más útiles.

- Tecnología. Como se mencionó, las herramientas estáticas funcionan analizando el código fuente y tienen algoritmos sofisticados para detectar vulnerabilidades. Estas herramientas se comportan de manera similar a los compiladores y analizan el código durante las compilaciones, pero también están disponibles en IDE para uso local de los desarrolladores. Una gran parte de las herramientas SAST es el reporte y gestión de alertas.

Las herramientas dinámicas, por otro lado, pueden incorporar marcos de prueba para automatizar la generación de casos de prueba, la creación de apéndices, la simulación, aprovechar la instrumentación y usar bibliotecas de tiempo de ejecución especiales para detectar vulnerabilidades mientras se ejecuta la aplicación. También incluyen capacidades para capturar e informar sobre estos hallazgos. Por lo general, se incluye información de seguimiento, lo que permite una reparación rápida. Dado que estos errores realmente ocurren en una aplicación en ejecución, generalmente no hay falsos positivos.

- Alcance. El alcance de las herramientas SAST incluye la base de código completa, lo que significa la detección de vulnerabilidades en el código que no se ejecuta durante el funcionamiento "normal" de la aplicación. Mediante el análisis de flujo, es posible que las herramientas SAST exploren ramas de código, como condiciones de error, que no se activan durante la prueba. Es posible que las vulnerabilidades se encuentren en estos fragmentos de código no probados.

Las herramientas DAST, por otro lado, detectan vulnerabilidades en la ejecución del código. Hay un alto grado de confianza en estos hallazgos. Además, las condiciones de tiempo de ejecución, como el comportamiento complicado de subprocesos múltiples, introducen nuevos tipos de errores y vulnerabilidades que las herramientas SAST pasan por alto.

- Limitaciones. Tanto las herramientas DAST como SAST tienen limitaciones. Las herramientas DAST requieren una aplicación en ejecución y el alcance de los errores que pueden detectar suele ser limitado. Sin embargo, cuando las herramientas DAST detectan vulnerabilidades, son de alto riesgo y merecen una solución inmediata. Hay pocos errores informados falsamente, conocidos como falsos positivos, en las herramientas SAST.

Las herramientas SAST tienen que compensar los falsos positivos con vulnerabilidades reales potencialmente faltantes, conocidas como falsos negativos, para proporcionar el mejor ROI para asegurar el código fuente. Los falsos positivos siempre son posibles con el análisis de la herramienta SAST, pero la recompensa es la detección temprana de vulnerabilidades que podrían pasarse por alto en pruebas posteriores.

Tanto las herramientas SAST como DAST pueden pasar por alto errores reales. Sin embargo, la mejor práctica es usar ambas herramientas juntas para reducir los errores.

Pruebas de seguridad de análisis estático

Herramientas SAST no requieren una aplicación en ejecución y, por lo tanto, se pueden usar en las primeras etapas del ciclo de vida del desarrollo cuando los costos de reparación son bajos. En su nivel más básico, SAST funciona analizando el código fuente y comparándolo con un conjunto de reglas. Por lo general, asociadas con la identificación de vulnerabilidades, las herramientas SAST brindan alertas tempranas a los desarrolladores sobre patrones de codificación deficientes que conducen a exploits, violaciones de las políticas de codificación segura o una falta de conformidad con los estándares de ingeniería que conducirán a una funcionalidad inestable o poco confiable.

Hay dos tipos principales de análisis que se utilizan para identificar problemas de seguridad.

- Análisis de flujo

- Análisis de patrones

Análisis de flujo

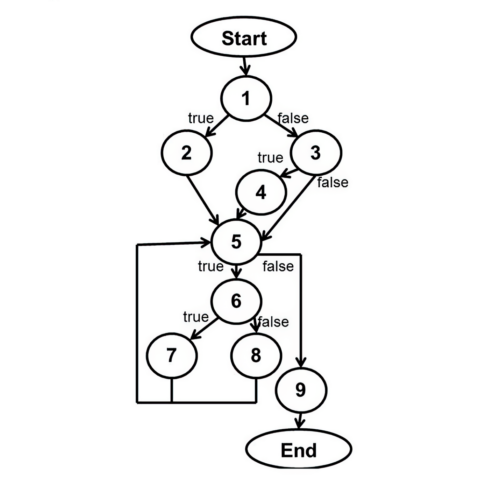

En el análisis de flujo, las herramientas analizan el código fuente para comprender el flujo de control subyacente y el flujo de datos del código.

El resultado es una representación o modelo intermedio de la aplicación. Las herramientas ejecutan reglas, o verificadores, contra ese modelo para identificar errores de codificación que resultan en vulnerabilidades de seguridad. Por ejemplo, en una aplicación C o C ++, una regla puede identificar copias de cadenas y luego recorrer el modelo para determinar si alguna vez es posible que el búfer de origen sea más grande que el búfer de destino. Si es así, podría producirse una vulnerabilidad de desbordamiento del búfer.

Análisis de patrones

Evitar ciertas construcciones en el código que son críticas para la seguridad es la base detrás de los estándares modernos de ingeniería de software como AUTOSAR C ++ 14, MISRA C 2023y Combatiente de ataque conjunto (JSF). Estos estándares evitan la posibilidad de malinterpretar, malinterpretar o implementar incorrectamente código no confiable.

El análisis de patrones ayuda a los desarrolladores a utilizar un subconjunto más seguro del lenguaje de desarrollo dado el contexto de seguridad o protección, prohibiendo el uso de construcciones de código que permitan que ocurran vulnerabilidades en primer lugar. Algunas reglas pueden identificar errores al verificar la sintaxis, como un corrector ortográfico en un procesador de texto. Algunas herramientas modernas pueden detectar patrones sutiles asociados con una construcción de codificación deficiente.

Ventajas de SAST

Cada metodología de prueba tiene sus puntos fuertes. Muchas organizaciones se centran demasiado en DAST y las pruebas de penetración. Pero el uso de SAST tiene varias ventajas sobre otras técnicas de prueba.

Cobertura de código

La cantidad de código que se prueba es una métrica crítica para la seguridad del software. Las vulnerabilidades pueden estar presentes en cualquier sección del código base, y las partes no probadas pueden dejar una aplicación expuesta a ataques.

Las herramientas SAST, en particular las que utilizan reglas de análisis de patrones, pueden proporcionar una cobertura de código mucho mayor que las técnicas dinámicas o los procesos manuales. Tienen acceso al código fuente de la aplicación y a las entradas de la aplicación, incluidas las ocultas que no están expuestas en la interfaz de usuario.

Análisis de la causa raíz

Las herramientas SAST promueven la remediación eficiente de vulnerabilidades. Las pruebas de seguridad de análisis estático identifican fácilmente la línea precisa de código que introduce el error. Las integraciones con el IDE de los desarrolladores pueden acelerar la corrección de errores encontrados por las herramientas SAST.

Mejora de habilidades

Los desarrolladores reciben comentarios inmediatos sobre su código cuando utilizan herramientas SAST del IDE. Los datos los refuerzan y los educan sobre prácticas de codificación seguras.

Eficiencia operacional

Los desarrolladores utilizan el análisis estático en las primeras etapas del ciclo de vida del desarrollo, incluso en archivos individuales directamente desde su IDE. La detección temprana de errores en el SDLC reduce en gran medida el costo de la reparación. Previene errores en primer lugar, por lo que los desarrolladores no tienen que encontrarlos y corregirlos más tarde.

Cómo aprovechar al máximo SAST

SAST es una metodología de prueba integral que requiere un esfuerzo inicial y motivación para adoptarla con éxito.

Implemente SAST lo antes posible

Aunque la los equipos pueden utilizar herramientas SAST Al principio del SDLC, algunas organizaciones optan por retrasar el análisis hasta la fase de prueba. Aunque analizar una aplicación más completa permite el análisis del flujo de datos entre procedimientos, "desplazarse hacia la izquierda" con SAST y analizar el código directamente desde el IDE puede identificar vulnerabilidades como errores de validación de entrada. También permite a los desarrolladores realizar correcciones simples antes de enviar código para compilaciones. Esto ayuda a evitar cambios tardíos en el ciclo por motivos de seguridad.

Utilice SAST con canalizaciones ágiles y CI / CD

Se malinterpreta el análisis SAST. Muchos equipos piensan que lleva mucho tiempo debido a su análisis profundo de todo el código fuente del proyecto. Esto puede llevar a las organizaciones a creer que SAST es incompatible con las metodologías de desarrollo rápido, lo cual es infundado. Los resultados casi instantáneos de las pruebas de seguridad del análisis estático están disponibles dentro del IDE del desarrollador, lo que proporciona comentarios inmediatos y garantiza que se eviten las vulnerabilidades. Las herramientas SAST modernas realizan análisis incrementales para ver los resultados solo del código que cambió entre dos compilaciones diferentes.

Hacer frente a los resultados ruidosos

Las herramientas de prueba de seguridad de análisis estático tradicionales a menudo incluyen muchos resultados "informativos" y problemas de baja gravedad en torno a los estándares de codificación adecuados. Las herramientas modernas, como las que ofrece Parasoft, permiten a los usuarios seleccionar qué reglas/verificadores usar y filtrar los resultados según la gravedad del error, ocultando aquellos que no requieren investigación.

Muchos estándares de seguridad de OWASP, CWE, CERT y similares tienen modelos de riesgo que ayudan a identificar las vulnerabilidades más importantes. Su herramienta SAST debe usar esta información para ayudarlo a concentrarse en lo que más importa. Los usuarios pueden filtrar más los hallazgos en función de otra información contextual, como los metadatos del proyecto, la antigüedad del código y el desarrollador o el equipo responsable del código. Herramientas como Parasoft proporcionan el uso de esta información con inteligencia artificial (IA) y aprendizaje automático (ML) para ayudar a determinar mejor los problemas más críticos.

Centrarse en los desarrolladores

Las implementaciones exitosas a menudo se centran en los desarrolladores. Proporcionan las herramientas y la orientación que los desarrolladores necesitan para incorporar seguridad en el software. Esto es importante en entornos Agile y DevOps / DevSecOps, donde la retroalimentación rápida es fundamental para mantener la velocidad. Las integraciones de IDE permiten realizar pruebas de seguridad directamente desde el entorno de trabajo del desarrollador, a nivel de archivo, nivel de proyecto o simplemente para evaluar el código que cambió.

Usar configuración de reglas inteligentes

Al analizar el software en busca de problemas de seguridad, no todas las organizaciones tienen una talla única. Es fundamental que las reglas / verificadores aborden los problemas específicos críticos para esa aplicación específica. Las organizaciones que recién están comenzando a probar la seguridad pueden querer limitar las reglas a los problemas de seguridad más comunes, como las secuencias de comandos entre sitios y la inyección de SQL. Otras organizaciones tienen requisitos de seguridad específicos basados en regulaciones como PCI DSS. Busque soluciones que permitan una configuración controlada de reglas / verificadores que se adapte a sus necesidades específicas, no una configuración genérica.

Integración de análisis estático y dinámico para pruebas de seguridad integrales

En el caso de las herramientas de seguridad de software, el todo es mejor que la suma de las partes. Esto es cierto en el caso de las pruebas de seguridad de aplicaciones porque las diversas herramientas tienen fortalezas en diferentes áreas y debilidades que se mitigan con la combinación.

Beneficios de integrar SAST y DAST

La combinación de SAST y DAST es una combinación natural debido a la diferencia fundamental en la tecnología utilizada en las herramientas estáticas frente a las herramientas dinámicas. Estos son algunos de los beneficios de integrar ambos en sus pruebas de seguridad.

- Mejor cobertura de seguridad. Las herramientas SAST cubren una amplia variedad de problemas de seguridad y pueden aplicar estándares de codificación seguros. Las herramientas DAST a menudo cubren errores más específicos, algunos exclusivos de los entornos de tiempo de ejecución, y detectan vulnerabilidades graves que no se detectaron previamente durante el desarrollo.

- Detección temprana. Las herramientas SAST sobresalen en la detección de vulnerabilidades durante el desarrollo a medida que se escribe el código. Además, la aplicación de estándares de codificación segura es fundamental para evitar prácticas de software deficientes que conduzcan a vulnerabilidades posteriores. La integración de DAST tiene el beneficio adicional de detectar vulnerabilidades graves que se pasan por alto en estas primeras etapas.

- Mejores resultados. En general, la combinación de dos herramientas que detectan vulnerabilidades de diferentes maneras es mejor para las pruebas de seguridad. Las herramientas SAST, si bien son susceptibles a falsos positivos, pueden detectar vulnerabilidades que se pasan por alto durante las pruebas. Las herramientas DAST, por otro lado, tienen un alto grado de confianza en sus hallazgos, eliminando principalmente el problema de los falsos positivos.

- Colaboración mejorada. Las herramientas SAST y DAST suelen ser utilizadas por diferentes equipos de la organización. Las herramientas SAST suelen ser dominio de los desarrolladores de software, mientras que los desarrolladores de software, los probadores y los expertos en seguridad usan herramientas DAST. La integración de las diversas herramientas de seguridad de aplicaciones alienta a estos equipos a compartir y colaborar en un conjunto común de vulnerabilidades para abordar. La prevención temprana y la detección posterior en tiempo de ejecución son lo mejor de ambos mundos.

- Menos carga de trabajo y riesgo de cumplimiento. El cumplimiento de la seguridad es una tarea costosa y que requiere mucho tiempo. Los riesgos de incumplimiento pueden ser graves. La integración de las herramientas de seguridad de aplicaciones juntas es una mejor práctica que mejora la postura de seguridad de una organización. Estas herramientas también crean un rastro automatizado en "papel" de las actividades de prueba de seguridad que demuestra la diligencia debida. La mayor cobertura y los mejores resultados de la integración de estas herramientas se traducen en una reducción del riesgo de seguridad y cumplimiento.

Desafíos y mejores prácticas para la integración

La integración de herramientas, en general, puede ser un desafío. Las herramientas de diferentes proveedores pueden no funcionar bien juntas y los informes de cada herramienta pueden entrar en conflicto y estar en diferentes formatos. Esto lleva a los siguientes desafíos.

- Integración del flujo de trabajo. Todas las herramientas de desarrollo, relacionadas con la seguridad o no, deben estar bien integradas en los flujos de trabajo de los desarrolladores y las canalizaciones de CI/CD existentes. Por lo tanto, cada herramienta individual debe integrarse bien en el entorno y con cada herramienta relacionada con la seguridad. Cada herramienta debe agregar valor individualmente, así como en una caja de herramientas de seguridad integrada.

- Integración de datos. Cada herramienta de seguridad crea su propio conjunto de informes, que pueden estar en formatos incompatibles. Debido a la naturaleza de las herramientas SAST y DAST, por ejemplo, también podría haber casos en los que informen sobre las mismas vulnerabilidades. Es fundamental que los datos de todas las herramientas estén orquestados de alguna manera.

- Entrenamiento. Las herramientas tienen diferentes interfaces. Los desarrolladores y evaluadores deben estar capacitados en el uso de todas las herramientas. Necesitan aprender cómo usar las herramientas día a día y cómo procesar, remediar y actualizar los hallazgos de cada herramienta.

- Costo. Las herramientas de seguridad tienen tarifas de licencia asociadas y requieren esfuerzos de capacitación para cada una. Además, existe el costo de integrar las herramientas juntas y el tiempo necesario para procesar los informes de ellas.

Hay un ROI excelente para integrar la caja de herramientas de seguridad de su aplicación, por lo que esta lista no debería desalentar el esfuerzo. Estas son algunas de las mejores prácticas para ayudar a facilitar la integración:

- Evalúe la compatibilidad y la cobertura de la herramienta antes de la compra. Antes de integrar las herramientas SAST y DAST, evalúe su compatibilidad y cobertura. Considere los lenguajes de programación, los marcos y los tipos de aplicaciones que admiten. Asegúrese de que las herramientas complementen las fortalezas de las demás y cubran una amplia gama de vulnerabilidades de seguridad.

- Establezca un flujo de trabajo claro. Resuma los pasos y las responsabilidades para usar las herramientas SAST y DAST. Esto debe incluir cuándo y cómo se usa cada herramienta, quién es responsable de ejecutar las pruebas y cómo se comparten y rastrean los resultados. Además, se debe definir cómo usar los resultados de ambas herramientas de manera efectiva.

- Automatice la integración de datos. Use herramientas de orquestación de seguridad o haga uso de las capacidades de integración integradas de las herramientas SAST y DAST. Establezca un repositorio común o una plataforma centralizada que pueda agregar y correlacionar los resultados de ambas herramientas. Automatice la recopilación de resultados de ambas herramientas para minimizar cualquier esfuerzo manual y aumentar la eficiencia.

- Establecer un programa de capacitación en seguridad. Para una mejor eficiencia e integración del flujo de trabajo, establezca un programa de capacitación común específico para su organización que cubra flujos de trabajo, herramientas, políticas y prácticas de seguridad específicos. Esto es más efectivo que el entrenamiento por partes para cada herramienta individual. Un aspecto importante de la capacitación en herramientas SAST y DAST es cómo analizar los resultados, comprender los riesgos de las vulnerabilidades informadas y priorizar las soluciones.

- Busque reducciones de costos y eficiencias. Algunos proveedores ofrecen ambos tipos de herramientas en una suite integrada, lo que podría ser más atractivo. Analice el costo total de propiedad frente al ROI potencial de la solución combinada. Asegúrese de comparar los costos asociados con la integración de herramientas, los requisitos de infraestructura y los gastos de mantenimiento.

- Vuelva a evaluar las integraciones de herramientas de seguridad con regularidad. Revise y actualice las integraciones de las herramientas de seguridad, ya que las herramientas mejoran con cada versión, al igual que sus requisitos de seguridad. Manténgase al tanto de las nuevas tecnologías, marcos y amenazas de seguridad, ya que todo esto afecta sus flujos de trabajo de seguridad y el uso de herramientas.

Otros tipos de pruebas de seguridad de aplicaciones

Además de nuestras localidaded en SAST y DAST, existen otros tipos de pruebas de seguridad de aplicaciones.

- Pruebas de seguridad de aplicaciones interactivas. IAST combina la interacción con el programa junto con la observación para detectar vulnerabilidades de software. En otras palabras, supervisa el comportamiento de la aplicación mientras se ejecuta y proporciona información continua sobre todos los problemas de seguridad que descubre.

- Autoprotección de aplicaciones en tiempo de ejecución. RASP utiliza tecnología de tiempo de ejecución que se instala dentro de una aplicación para proporcionar una capa adicional de seguridad. Esta capa monitorea la aplicación en tiempo real y puede detectar y bloquear cualquier intento de explotación o ataque.

- Pruebas de seguridad de aplicaciones móviles. Centrado en las aplicaciones móviles, MAST aprovecha DAST y SAST además de características adicionales centradas en la seguridad de las aplicaciones móviles. MAST también puede extenderse a vulnerabilidades específicas del dispositivo, como jailbreak, enraizamiento del dispositivo, infracción de la privacidad y fuga de datos.

- Análisis de composición de software. SCA inspecciona imágenes de contenedores, código fuente, archivos binarios y más en busca de código abierto. La intención es detectar dependencias de terceros y de código abierto y crear una lista de materiales de software (SBOM). Una lista de todos los componentes de código abierto y de terceros presentes en una base de código. Con un SBOM, puede responder rápidamente a los riesgos operativos, de licencia y de seguridad que conlleva el uso de código abierto.

Es importante tener en cuenta que estas son técnicas de prueba de seguridad de aplicaciones que encajan dentro de un ecosistema de técnicas de seguridad. Por ejemplo, los equipos suelen utilizar herramientas de orquestación de seguridad de aplicaciones para organizar, analizar e informar sobre la información de todas estas técnicas.

Aproveche la inteligencia artificial y el aprendizaje automático para identificar las infracciones más importantes

Las tecnologías de inteligencia artificial (IA) y aprendizaje automático (ML) mejoran las soluciones de análisis estático de Parasoft para identificar puntos críticos e intersecciones entre todas las violaciones encontradas. Esto permite que los equipos centren sus esfuerzos en la parte del código base que es la causa raíz de muchos otros problemas. Además, ML monitorea y aprende del comportamiento de sus equipos de desarrollo para diferenciar entre lo que es importante y lo que no.

Entrenar su modelo de IA en función del comportamiento histórico del equipo de desarrollo proporciona un análisis multidimensional de los hallazgos, mientras que ML agrupa datos para identificar violaciones correlacionadas, relacionadas o similares.

La combinación de las dos tecnologías es aún mejor. La combinación aprende qué resultados falsos positivos ignorar y qué verdaderos positivos resaltar. Reduce una montaña de información a unos pocos diamantes de gran valor.

Por ejemplo, el análisis estático puede revelar miles de infracciones en un código base típico. Aunque es posible que pueda identificar cientos de defectos para solucionar, no podrá arreglar todo en la cantidad de tiempo disponible. Con AI y ML que encuentran puntos críticos de infracción, puede corregir múltiples defectos al mismo tiempo identificando la única pieza de código que los está causando.

La prevención es mejor que la detección

Incorpore seguridad a su aplicación. Es mucho más efectivo y eficiente que intentar proteger una aplicación colocando la seguridad encima de una aplicación terminada al final del SDLC. Así como no puede probar la calidad en una aplicación, lo mismo ocurre con la seguridad. SAST es la clave para la detección temprana y previene las vulnerabilidades de seguridad escribiendo código seguro desde el principio.

Las herramientas SAST permiten a las organizaciones adoptar la seguridad del software desde las primeras etapas de desarrollo en adelante y proporcionar a sus ingenieros de software las herramientas y la orientación que necesitan para crear software seguro.

Descubriendo el valor de SAST

“MISRA”, “MISRA C” y el logotipo del triángulo son marcas comerciales registradas de The MISRA Consortium Limited. © The MISRA Consortium Limited, 2021. Todos los derechos reservados.