Únase a nosotros el 30 de abril: Presentación de la prueba CT de Parasoft C/C++ para pruebas continuas y excelencia en el cumplimiento | Regístrese ahora

Pruebas de seguridad de aplicaciones: pruebas de seguridad simplificadas

Simplifique las pruebas de seguridad de las aplicaciones en los flujos de trabajo de desarrollo con tres estrategias simples. Hágalo temprano. Hágalo a menudo. Implemente y entregue con confianza.

Prueba de seguridad de aplicaciones

¿Qué son las pruebas de seguridad de aplicaciones?

Las pruebas de seguridad de aplicaciones (AST) implican aprovechar varias técnicas de prueba para mejorar la calidad y la seguridad de las aplicaciones de software al identificar, remediar y, en última instancia, prevenir las debilidades y vulnerabilidades en todas las fases del proceso de desarrollo de software.

Esta es una forma probada de ayudar a prevenir ciberataques. Los ataques a la seguridad de las aplicaciones son la forma más común de ataque externo. Por eso, mejorar la seguridad de las aplicaciones es una de las principales prioridades y preocupaciones de los responsables de la toma de decisiones en materia de seguridad.

El proceso de identificación y reparación de las vulnerabilidades de las aplicaciones funciona mejor cuando está más cerca del desarrollador y puede integrarse como parte de las pruebas funcionales. Las herramientas de Parasoft AST amplían las pruebas de seguridad de aplicaciones automatizadas en todo el SDLC para ayudar a descubrir problemas de seguridad y calidad que podrían exponer riesgos de seguridad en sus aplicaciones de software. Esto aumenta la colaboración en DevSecOps y proporciona una forma eficaz de identificar y gestionar los riesgos de seguridad con más confianza.

Esto incluye pruebas de seguridad de aplicaciones estáticas (SAST), pruebas de penetración, uso de varias herramientas de prueba y más. Obtenga más información sobre los tipos de vulnerabilidades de seguridad que esta estrategia puede mitigar y las herramientas para mejorar aún más las estrategias. Esta página también cubre DAST e IAST.

¿Interesado en SAST? Consulte nuestro documento técnico sobre cómo implementarlo como una solución continua e integral que permite a los desarrolladores aplicar la codificación segura desde el comienzo del desarrollo.

Beneficios de las pruebas de seguridad de aplicaciones

Los beneficios de AST se obtienen cuando las pruebas se realizan temprano y, a menudo, para proporcionar visibilidad de los riesgos de seguridad de las aplicaciones. El desarrollo de software moderno exige la automatización para entregar aplicaciones de software a gran velocidad, sin sacrificar la seguridad y la calidad.

Prueba temprano

Integre sin problemas la seguridad en las actividades diarias de los desarrolladores y en los canales de desarrollo para abordar los problemas de seguridad en tiempo real.

La detección temprana de problemas permite:

- Acelerar la entrega de software.

- Reducción de riesgos en aplicaciones de software.

- Reducción de costos para solucionar problemas.

- Mejorar la conciencia de seguridad de los desarrolladores.

Prueba a menudo

La ampliación de las pruebas de seguridad de las aplicaciones en su canalización de CI / CD y cadenas de herramientas garantiza la realización de pruebas continuas para exponer el riesgo en sus aplicaciones de software a medida que se realizan cambios en el código.

La automatización de estas estrategias permite:

- Hacer cumplir la seguridad y el cumplimiento en cada compromiso.

- Mayor visibilidad de la seguridad de las aplicaciones y los riesgos empresariales.

- Simplificación de los flujos de trabajo de remediación y resolución de problemas.

- Acelerar y escalar las pruebas de seguridad para mejorar la detección.

Entregue con confianza

La estrategia "hágalo pronto y hágalo a menudo" proporciona garantías de que las aplicaciones de software están libres de vulnerabilidades conocidas de aplicaciones para ayudar a los equipos de desarrollo a entregar e implementar software con confianza.

La seguridad del software garantizada a gran velocidad proporciona:

- Integrar las fases de seguridad y cumplimiento en los flujos de trabajo de desarrollo.

- Evaluar los riesgos de las aplicaciones de software en tiempo real para informar la toma de decisiones.

- Automatizar y codificar la validación de seguridad y cumplimiento en cadenas de herramientas.

- Remediación y triaje simplificados para centrarse en solucionar lo que más importa.

Tipos de pruebas de seguridad de aplicaciones

Pruebas de seguridad de aplicaciones estáticas (SAST)

Apalancamientos SAST técnicas de análisis estático para analizar el código fuente, el código de bytes y los binarios en busca de violaciones de codificación y debilidades de software que exponen vulnerabilidades en el software.

- Ayuda a hacer cumplir las prácticas de codificación segura (CERT, CWE, OWASP) para prevenir vulnerabilidades de seguridad que a menudo conducen a ciberataques.

- Utiliza pruebas de caja blanca en las que los evaluadores investigan el código no compilado en busca de errores.

- Hace cumplir las buenas prácticas de codificación como medida preventiva que ayuda a generar seguridad desde la concepción del proyecto.

Las herramientas SAST brindan conciencia y retroalimentación a los desarrolladores sobre el impacto de sus actividades de codificación y refactorización en la creación de vulnerabilidades en el software.

Pruebas de seguridad de aplicaciones dinámicas (DAST)

Por el contrario, DAST utiliza pruebas de caja negra donde el código se ejecuta y luego se inspecciona en busca de vulnerabilidades.

Estas herramientas a menudo pueden realizar revisiones a mayor escala simulando casos de prueba mal intencionados e incidentes inesperados.

Pruebas de seguridad de aplicaciones interactivas (IAST)

IAST combina las herramientas DAST y SAST para proporcionar una lista más completa de debilidades de seguridad. Estas herramientas revisan dinámicamente el software mientras están en tiempo de ejecución, pero operan en un servidor de aplicaciones. Esto les permite revisar el código compilado.

Las herramientas de IAST son excelentes para las pruebas de API, así como para revisar los componentes de terceros y el flujo de datos.

Pruebas de seguridad API

Descubrir el uso indebido y el abuso de la funcionalidad de la API es esencial para las pruebas de seguridad de la API. Abarca el uso de DAST y actividades de pruebas de penetración para encontrar amenazas de seguridad que exponen datos confidenciales integrados en las API y evitan una ataque a la API.

Encontrar API mal diseñadas y con fugas es importante para proteger su empresa, misión y clientes.

Prácticas recomendadas para las pruebas de seguridad de aplicaciones

Automatización

Utilice herramientas automatizadas en sus procesos de desarrollo para mejorar el ciclo de vida del desarrollo de software (SDLC).

Revisar

Siempre revise los componentes y el código de terceros o de código abierto.

Robustez

Utilice casos de prueba sólidos que incluyan ataques maliciosos.

Prueba de interfaz

No pruebe solo las interfaces de usuario y las API. Además, pruebe las interfaces.

Pruebas integrales

Realice análisis estático y análisis dinámico (IAST) para cubrir sus bases con pruebas de software integrales.

Desplazar a la izquierda

Utilice DevSecOps o una estrategia de "cambio a la izquierda".

Flujo de trabajo de CI / CD

Integre AST en su canalización de CI / CD.

Simulaciones

Realice simulaciones para desafiar sus procesos de respuesta al riesgo para prevenir futuras filtraciones de datos.

Información para la acción

Tenga paciencia mientras los equipos transforman los datos de riesgos de seguridad en conocimientos prácticos que pueden informar el código futuro.

Cómo comenzar con las pruebas de seguridad de aplicaciones

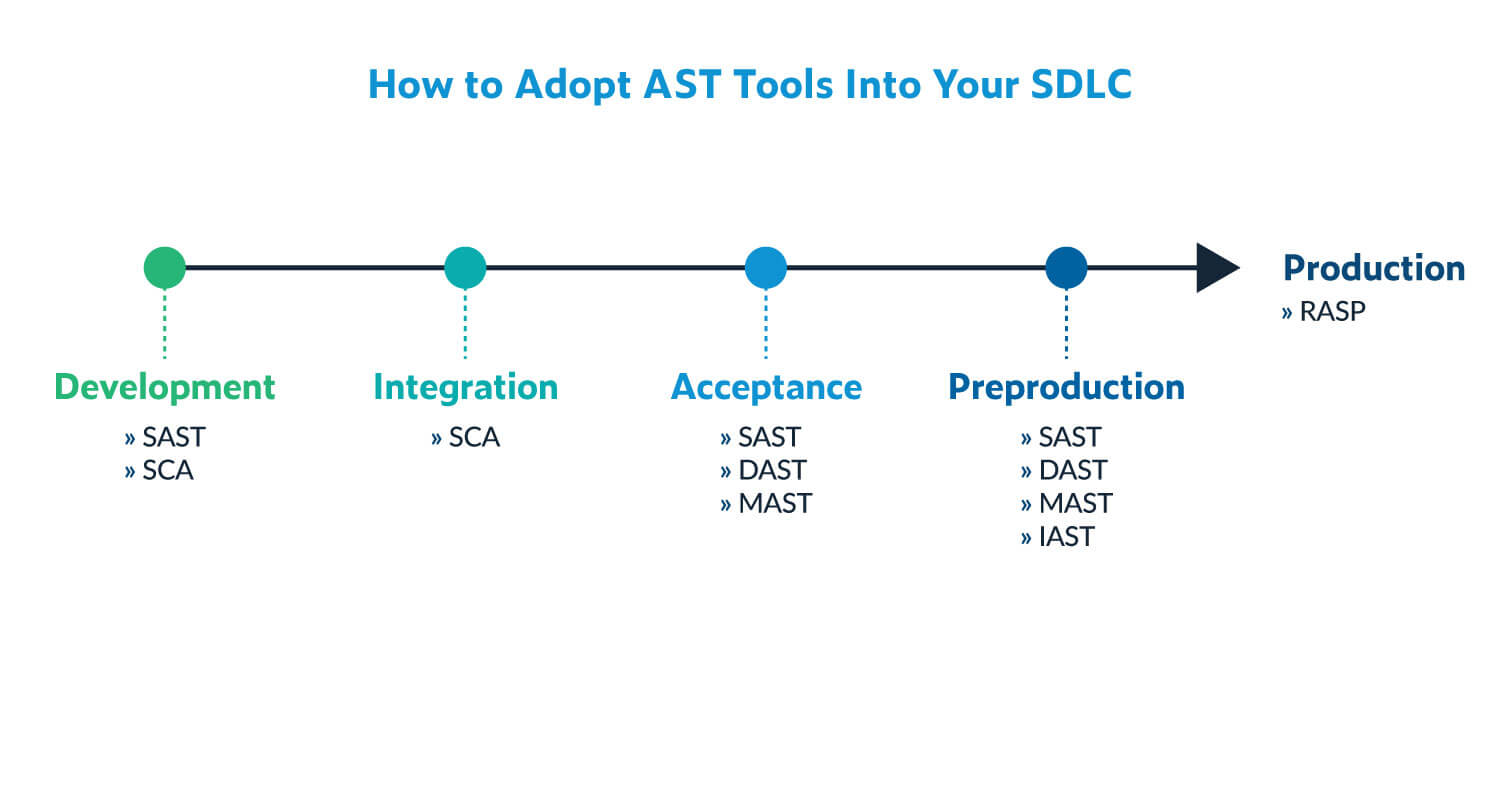

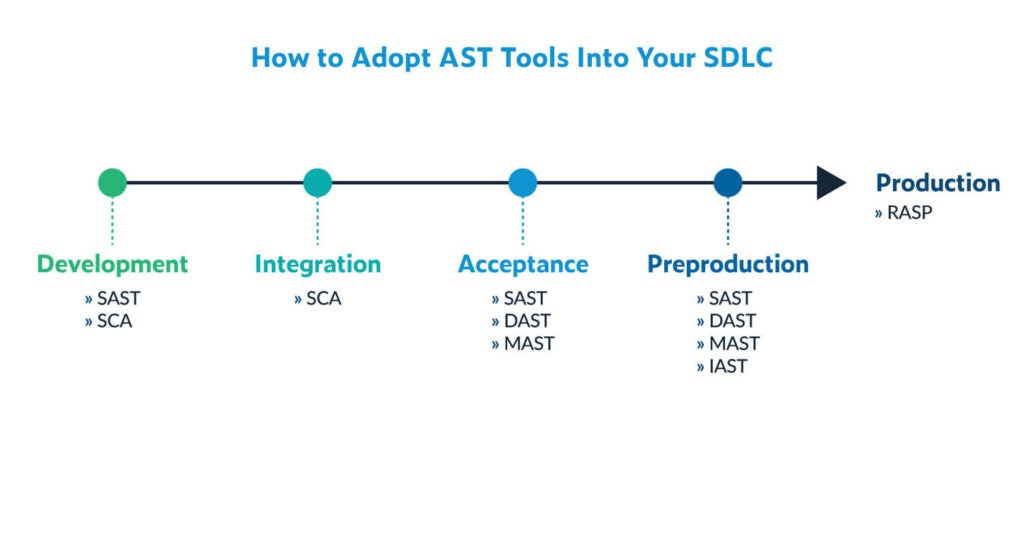

Hay muchas formas de incorporar herramientas AST en su SDLC. El gráfico aquí muestra las herramientas de prueba de seguridad de aplicaciones recomendadas para adoptar durante cada etapa. Pero una parte más importante de aprovechar al máximo estas herramientas es la automatización de procesos para reemplazar las pruebas manuales.

¿Por qué Parasoft?

La introducción de la automatización en su flujo de trabajo de desarrollo es una combinación natural con la estrategia de "cambio a la izquierda". También empodera a su equipo de desarrollo al mejorar la eficiencia, la productividad y reducir los errores. Comience con una demostración de Parasoft para ver cómo la automatización de la canalización de CI / CD podría funcionar para su equipo o cómo un enfoque de DevSecOps y las pruebas continuas pueden mitigar los problemas de seguridad.

Lo más probable es que haya una solución para su problema a la espera de ser descubierta.

Preguntas frecuentes

Recursos Relacionados

Mejore sus pruebas de software con las soluciones de Parasoft.