Seminario web destacado: Presentación de la prueba CT de Parasoft C/C++ para pruebas continuas y excelencia en el cumplimiento | Vea ahora

OWASP

Cumplimiento OWASP

El cumplimiento de OWASP es fundamental para mantener un software seguro en el panorama digital actual. Actualizado por última vez en 2021, la lista OWASP Top 10 ahora tiene categorías más seleccionadas que cubren muchos tipos diferentes de vulnerabilidades de seguridad para todo tipo de código y aplicaciones web.

¿Qué es OWASP?

El grupo sin fines de lucro Open Web Application Security Project® (OWASP) busca mejorar la seguridad del software. Los equipos de desarrollo de todo el mundo y de todas las industrias recurren a la Fundación OWASP para obtener herramientas, recursos y capacitación para proteger sus aplicaciones web de los ataques cibernéticos. Los proyectos con iniciativas impulsadas por la comunidad están abiertos para que cualquiera se una.

¿Qué es el OWASP Top 10 2021?

Periódicamente, OWASP publica una lista de los problemas más urgentes para la comunidad de desarrollo en general. Estos problemas afectan la seguridad general de los proyectos, y la lista ilumina las mayores amenazas.

Los 2021 mejores de OWASP de 10 introduce algunos problemas nuevos mientras reformula las entradas anteriores como parte de sus nuevas categorías. Basado en una variedad de fuentes que incluyen comentarios de desarrolladores, consejos de proveedores de seguridad, recompensas por errores y aportes de la comunidad, OWASP creó su última lista de los 10 principales, siendo el número 1 el problema más frecuente y amenazante. Clasificadas según la gravedad y la frecuencia, cada elemento representa múltiples enumeraciones de debilidades comunes (CWE).

El OWASP Top 10 ayuda a los equipos a concentrarse en los problemas más críticos y probables antes de pasar a otros problemas.

Todas estas vulnerabilidades potenciales representan amenazas importantes para cualquier equipo de desarrollo, pero tenga en cuenta que esta no es una lista exhaustiva de todo lo que puede salir mal durante el desarrollo. Si bien Top 10 no es una estrategia integral o el único método para identificar vulnerabilidades, es una excelente manera de comenzar.

La mejor manera de usar el Top 10 es educar a sus desarrolladores para que construyan un código seguro. Además, úselo para pruebas de validación para verificar que los desarrolladores realmente escribieron código seguro y detecten cuando no lo hicieron.

Con el desarrollo de las API en aumento, OWASP también tiene un proyecto dedicado centrado únicamente en la seguridad de las API y sus diez principales vulnerabilidades. El Top 10 de seguridad API de OWASP fue introducido en 2019.

Aplicación del cumplimiento de OWASP con análisis estático

Las soluciones de análisis estático de Parasoft brindan más soporte para OWASP que cualquier otra herramienta de análisis de código. Esto ayuda a los equipos de software a lograr DevSecOps al hacer cumplir la seguridad desde el comienzo del desarrollo.

Obtenga comentarios en tiempo real

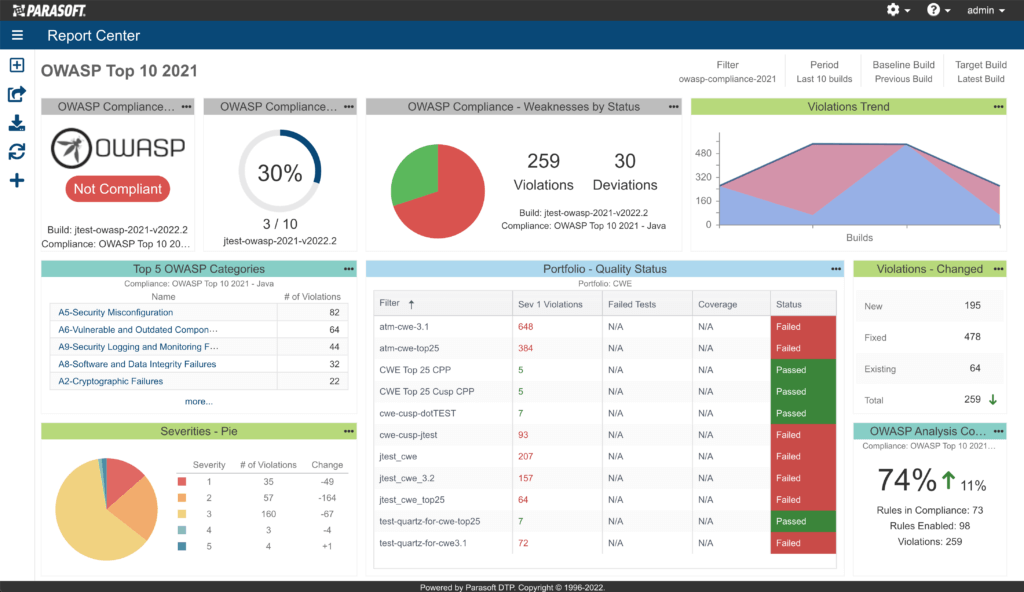

Parasoft proporciona comentarios únicos en tiempo real que brindan a los usuarios una visión continua del cumplimiento de OWASP. Nuestra fuente de cumplimiento interactivo incluye tableros, widgets e informes, que incluyen la explotabilidad, la prevalencia en el campo, la detectabilidad y el impacto de la falla con automatización mejorada por IA para ayudar a los usuarios a priorizar y minimizar la clasificación manual.

Cómo Parasoft ayuda a lograr el cumplimiento de OWASP

El soporte integral de Parasoft para OWASP ayuda a los usuarios a lograr DevSecOps mediante la aplicación de prácticas de desarrollo orientadas a la seguridad desde el inicio del desarrollo del proyecto. Con la solución de Parasoft, obtienes:

- Configuraciones de prueba/política listas para usar que son totalmente configurables.

- Informes nativos de estándares basados en números de identificación OWASP o CWE.

- Ejecución desde el IDE y mediante el proceso de CI / CD para ayudar a localizar rápidamente la vulnerabilidad antes en el SDLC.

- Soporte de remediación para identificar y eliminar mejor los vectores de amenazas.

- Orientación sobre cómo corregir vulnerabilidades con documentación compatible y contenido de capacitación.

- Informes interactivos y tableros personalizables que brindan diferentes vistas de los resultados del estado de cumplimiento utilizando la redacción y las categorizaciones definidas por el estándar para facilitar la comprensión del estado del proyecto, los problemas de seguridad pendientes, las tendencias a lo largo del tiempo y más.

Incorpore la seguridad a su estrategia de DevOps

Aprenda cómo reducir los riesgos de seguridad y también acelerar el desarrollo, reducir costos y aumentar la calidad de su software.

Descargar

Mejore sus pruebas de software con las soluciones de Parasoft.